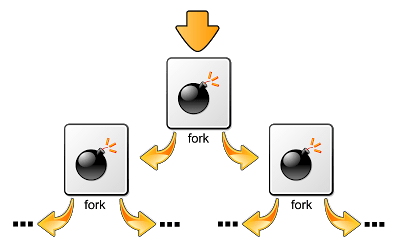

A bomba fork é uma forma de ataque de negação de serviço em um computador que executa a operação fork, ou alguma funcionalidade equivalente pelo qual um processo pode criar um outro processo. Bomba wabbit fork é considerado uma réplica, porque não é o mesmo que os vermes ou vírus. O seu efeito baseia-se no pressuposto de que o número de programas e os processos que funcionam simultaneamente no computador tem um limite.

Uma bomba fork funciona através da criação de um grande número de processos muito rapidamente, a fim de saturar o espaço disponível na lista de processos mantida pelo sistema operativo do computador. Se a tabela de processo torna-se saturado então não pode iniciar novos programas até que eles fecham um. Para que isso aconteça, é muito improvável que você pode começar um programa útil, porque os processos de bomba estão à espera de novos processos para criar a primeira chance de ser concedido.

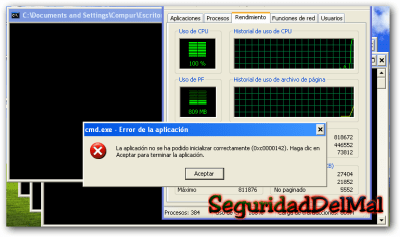

Bombas Fork não só ocupam espaço dentro da lista de processos, também consomem tempo e memória da máquina onde eles correm de processamento. Como resultado, os computadores ficam lento e pode mesmo tornar-se inutilizável devido a falta de memória e a incapacidade para tirar vantagem do processador.

esquema:

Criando uma bomba Fork in Windows:

1) Abra um bloco de notas e cole o seguinte código:

:s

start %0

%0 | %0

goto s

2) Guardamos o arquivo com a extensão “.bat”

3) Para testar a bomba, executei numa máquina virtual con Windows XP.

Aos pocos segundos a máquina se congela totalmente.