Eu costumeiramente trago previsões de cyber no começo do ano. Eu sempre uso o Gartner como base, mas dessa vez fiz diferente e me basiei no relatório que o Google fez, o Google Cybersecurity Forecast 2024.

A tecnologia avança, as ameaças evoluem, os invasores mudam suas táticas e técnicas

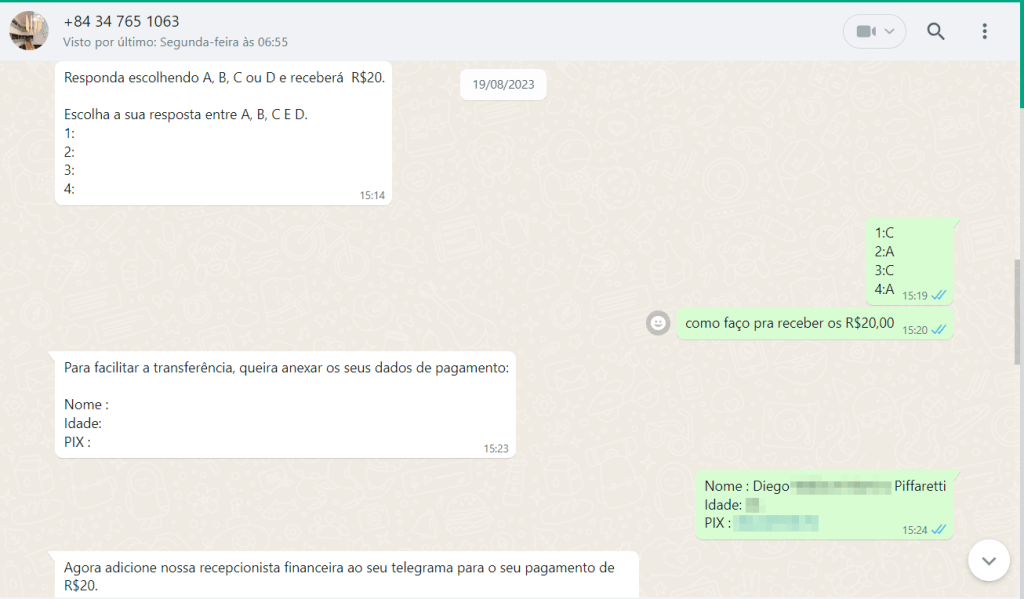

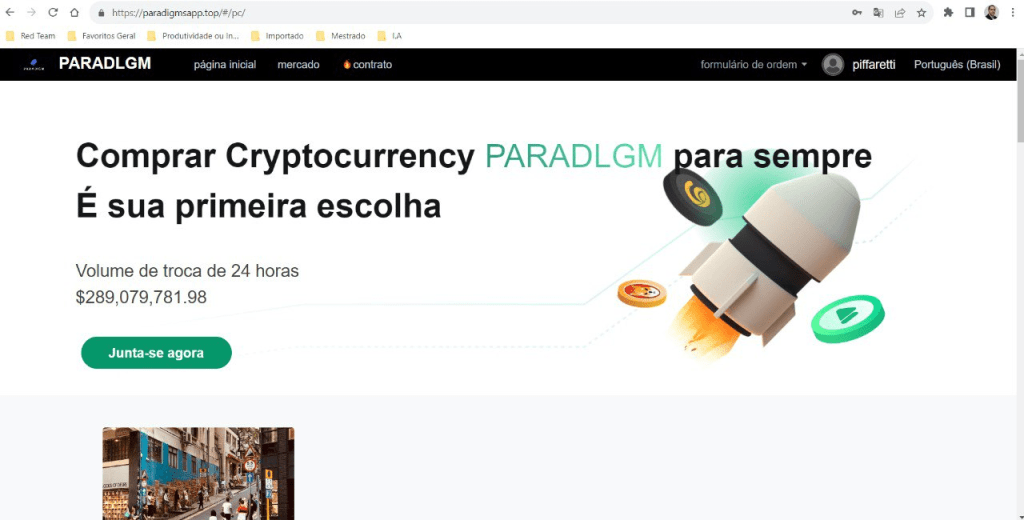

e procedimentos (TTPs), e as empresas precisam se adaptar se quiserem acompanhar. Uma aposta minha de cara é que vamos ver muitos golpes esse ano em redes sociais e whatsapp usando voz clonada ou videos feitos com I.A tentando convencer ainda mais as vitimas. Mas agora sem mais delongas, vamos as previsões de cyber para 2024 que eu gostaria de destacar:

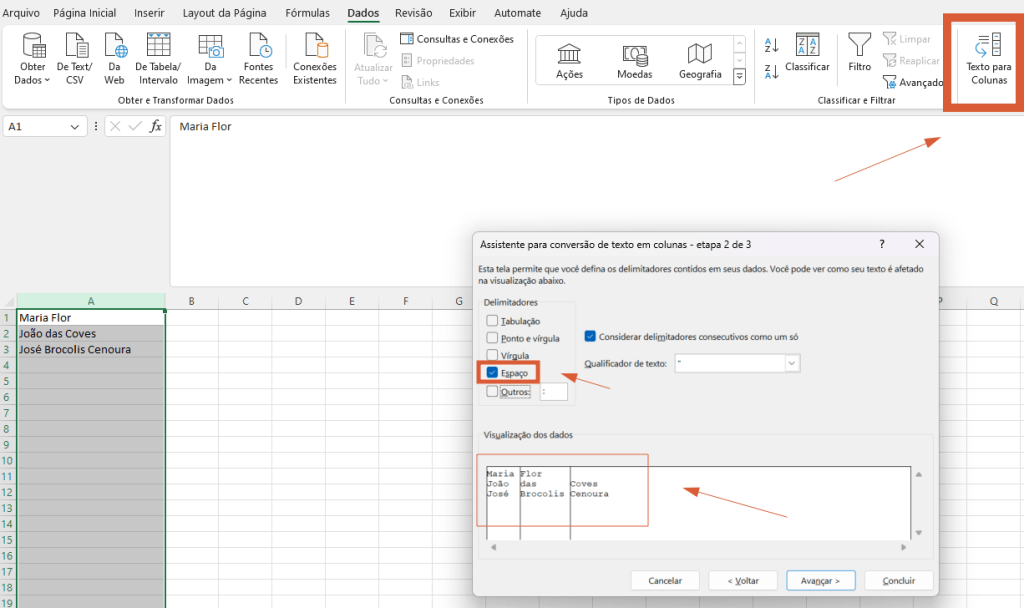

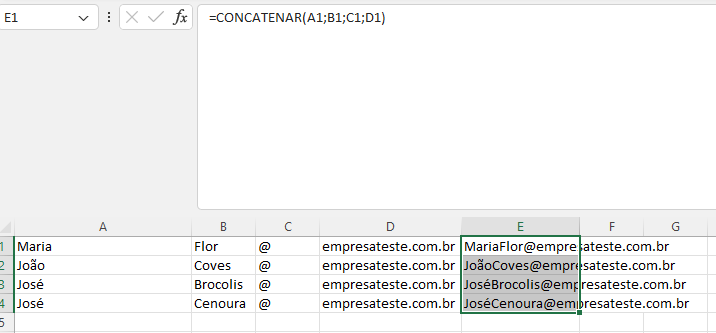

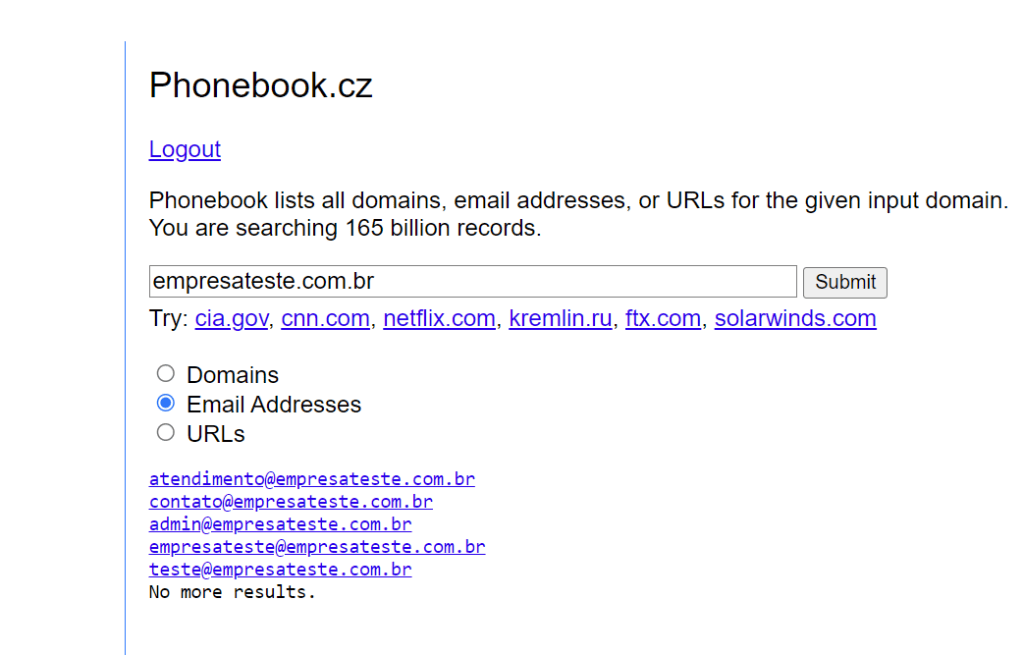

Phishings cada vez mais aprimorados, profissionais e escalonados

A inteligência artificial generativa e os grandes modelos de linguagem (LLMs) estão destinados a serem empregados em atividades de phishing, SMS e outras formas de engenharia social, com o objetivo de aprimorar a autenticidade do conteúdo e do material, incluindo voz e vídeo. Além disso, os LLMs terão a capacidade de traduzir e aprimorar traduções, aumentando a dificuldade de os usuários identificarem tentativas de phishing com base no texto utilizado.

Esses LLMs permitirão que invasores manipulem conteúdos legítimos, gerando versões modificadas que mantêm a aparência, fluidez e leitura do conteudo original. Usando a IA, os invasores também poderão executar essas campanhas em larga escala. Ao obter acesso a informações como nomes, organizações, cargos, departamentos e até dados de saúde, um invasor poderá direcionar um grande número de pessoas com e-mails altamente personalizados, convincentes e aparentemente pessoais.

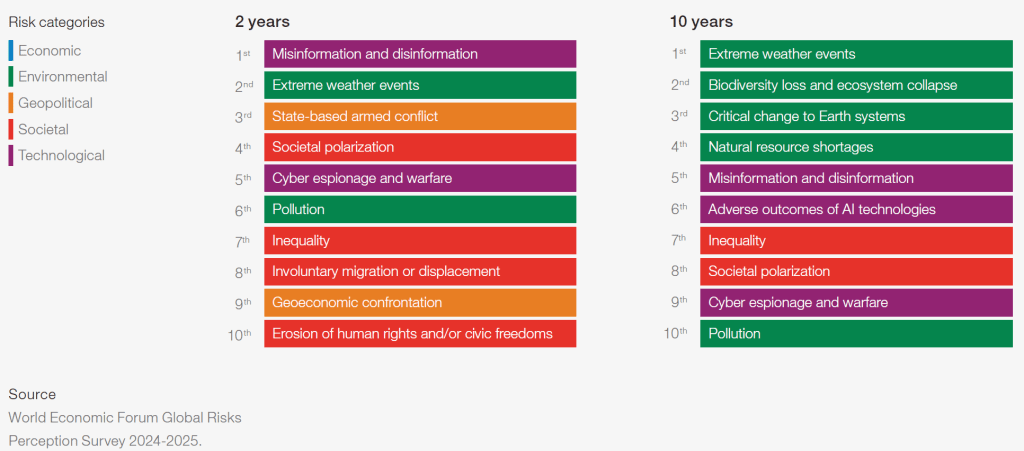

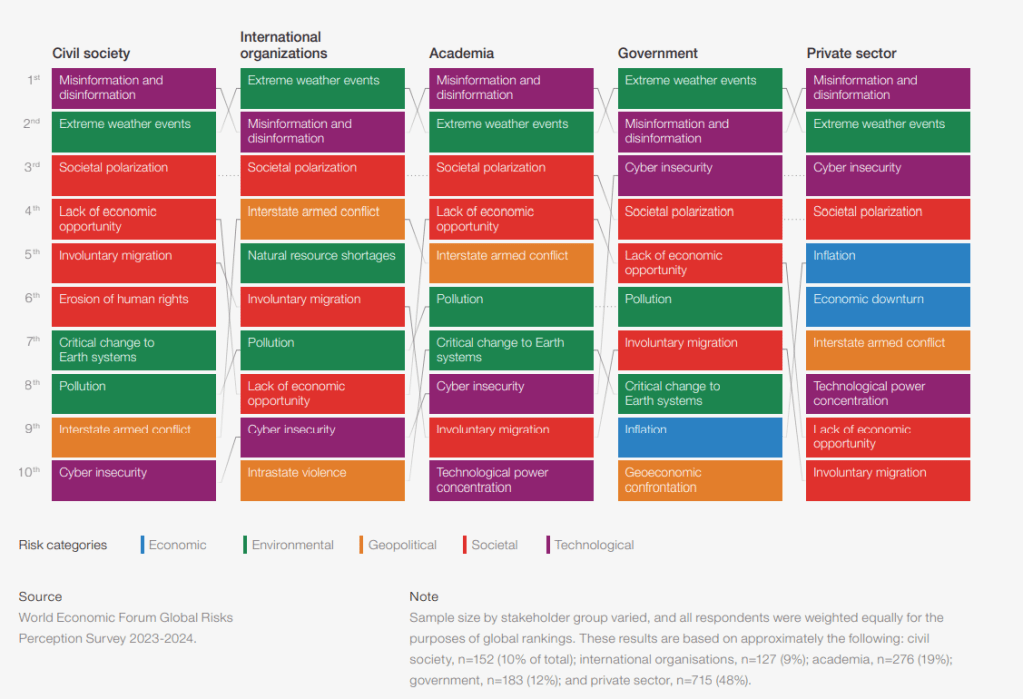

Operações Escalaveis – Fake news

Um prompt inteligente de IA generativa pode ser o suficiente para que invasores criem notícias falsas, chamadas telefônicas simuladas interativas e conteúdos falsos em fotos e vídeos, todos gerados por IA. Essas operações podem infiltrar-se cada vez mais no ciclo de notícias. Com a expansão dessas atividades de desinformação, surge o perigo de erodir a confiança do público nas notícias e informações online, levando as pessoas a se tornarem mais céticas ou até mesmo perderem a confiança no que veem e leem.

Essa tendência pode complicar a interação entre empresas, governos e seus públicos no futuro próximo. Adversários já estão explorando a IA generativa, e é esperado que o uso dessas ferramentas aumente ao longo do tempo.

Gen AI e LLMs como serviço

LLMs e outras ferramentas de geração de IA serão cada vez mais desenvolvidas e oferecidas como um serviço para ajudar os invasores com comprometimentos de alvos. Eles serão oferecidos em fóruns clandestinos como um serviço pago e usados para diversos fins, como campanhas de phishing e disseminação de desinformação.

Já vimos invasores terem sucesso com outras ofertas clandestinas como serviço, incluindo ransomware usado em operações de crimes cibernéticos.

Defesas sendo também aprimoradas

os times de Threat Intel, SOC, CSIRT, o blue team no geral, irão empregar a inteligência artificial (IA) e tecnologias correlatas para reforçar a detecção, resposta e atribuição de adversários em grande escala, além de acelerar tarefas demoradas, como engenharia reversa de malware. Um importante cenário de uso da IA será a orientação das organizações na síntese e contextualização de grandes volumes de dados em inteligência de ameaças, permitindo a geração de detecções acionáveis e outras análises. Prevê-se que em 2024, a IA e a geração de IA capacitarão os profissionais a ampliar sua capacidade analítica e inferir ações apropriadas a partir desses extensos conjuntos de dados.

Essa transformação representa um dos maiores avanços para as organizações que utilizam a IA para fins de segurança nos próximos anos, auxiliando na redução da carga de trabalho, na gestão da sobrecarga de ameaças e na mitigação da crescente escassez de talentos.

Uso contínuo de vulnerabilidades zero-day

Desde 2012, temos observado um aumento significativo no uso de vulnerabilidades de dia zero, e 2023 está a caminho de superar o recorde estabelecido em 2021. Projetamos um aumento contínuo no uso de dia zero em 2024, tanto por invasores de estados-nação quanto por grupos cybercriminosos. Uma razão para essa tendência é a busca dos invasores por manter acesso persistente ao ambiente por períodos prolongados, explorando vulnerabilidades de dia zero, incluindo dispositivos de borda, para estender esse acesso. Isso contrasta com métodos convencionais, como phishing e implantação de malware, que podem ser mais prontamente detectados por equipes e soluções de segurança. Os invasores buscam alternativas, e dispositivos de borda e software de virtualização tornam-se particularmente atrativos por serem difíceis de monitorar. Os criminosos cibernéticos reconhecem que o uso de vulnerabilidades de dia zero pode aumentar o número de vítimas, contribuindo para eventos recentes de extorsão em massa, onde organizações são mais propensas a pagar altos valores em resgates ou extorsões.

Ascensão do hacktivismo

Em 2022 e 2023, observamos um ressurgimento no volume de atividades hacktivistas, especialmente associadas a atores expressando apoio à Rússia ou Ucrânia durante a invasão russa em curso. Da mesma forma, o recente conflito entre Hamas e Israel foi acompanhado por uma intensificação da atividade hacktivista. A atividade observada inclui ataques de negação de serviço distribuído (DDoS), vazamentos de dados e desfigurações. Destaca-se que, em ambos os contextos, a empresa Mandiant está monitorando grupos ostensivos de hacktivistas que demonstram habilidades acima da média e alinhamento significativo com narrativas e objetivos do estado que afirmam apoiar.

Ataques direcionados a ambientes híbridos e multicloud amadurecem e se tornam mais impactantes

Em 2023, a Mandiant colaborou com a VMware para remediar uma vulnerabilidade de dia zero que permitia ao atacante executar código em máquinas virtuais (VMs) de hóspedes. Embora o impacto dessa vulnerabilidade tenha sido limitado a um único hipervisor, demonstrou que atores ameaçadores estavam direcionando os ataques aos ambientes de nuvem em busca de maneiras de estabelecer persistência e se movimentar lateralmente. Em 2024, veremos essas técnicas evoluírem para ultrapassar fronteiras entre ambientes de nuvem. Os atores ameaçadores buscarão explorar configurações incorretas e questões de identidade para se moverem lateralmente entre diferentes ambientes de nuvem.

Serviços servless na nuvem serão mais usados por atacantes

Em 2023, observamos um aumento na implementação de criptomineradores em infraestruturas serverless. Para 2024, prevemos que criminosos cibernéticos e operadores cibernéticos utilizarão mais intensamente as tecnologias serverless na nuvem. Os atacantes migrarão para o serverless pelos mesmos motivos pelos quais os desenvolvedores estão adotando essa abordagem; ela proporciona maior escalabilidade, flexibilidade e pode ser implementada usando ferramentas automatizadas.

As operações de extorsão continuam

Operações de extorsão continuam sendo provavelmente a forma mais impactante de crime cibernético para empresas e sociedades em todo o mundo. Apesar de uma estagnação no crescimento durante 2022, anúncios de dados roubados e estimativas de receita de extorsão indicam que essa ameaça está crescendo em 2023, e prevemos que esse crescimento continuará em 2024.

Espionagem e “botnets adormecidas”

Grupos de espionagem criarão “botnets adormecidos” a partir de dispositivos vulneráveis da Internet das Coisas, pequenos escritórios domésticos (SOHO) e dispositivos e roteadores no final de sua vida útil, utilizando uma mistura de exploits antigos e novos. Essas “botnets adormecidas” serão utilizadas conforme necessário e descartadas uma vez detectadas ou não mais úteis, dificultando os esforços de rastreamento e atribuição de atividades. Essas “botnets adormecidas” serão diferentes das botnets tradicionais, nas quais o número de dispositivos era usado para amplificar ataques, como ataques DDoS.

Renascimento de técnicas antigas

Prevemos que, além de incorporar novas técnicas evasivas, alguns atacantes recorrerão a técnicas mais antigas que receberam pouca atenção. Exemplos incluem o uso de funções SystemFunction não documentadas e uma técnica anti-máquina virtual (anti-VM) detalhada em um livro de análise de malware de 2012. Essas práticas, anteriormente menos conhecidas, podem ressurgir como estratégias eficazes de evasão de detecção.

Ataques à cadeia de suprimentos por meio de gerenciadores de pacotes de software

Ataques à cadeia de fornecimento contra o NPM(node JS) destacam a ameaça aos desenvolvedores, onde pacotes maliciosos podem comprometer o código-fonte. Esses ataques de baixo custo e alto impacto tendem a aumentar, especialmente em gerenciadores de pacotes menos monitorados como PyPI. A vigilância na monitorização dessas fontes de bibliotecas de software é essencial.

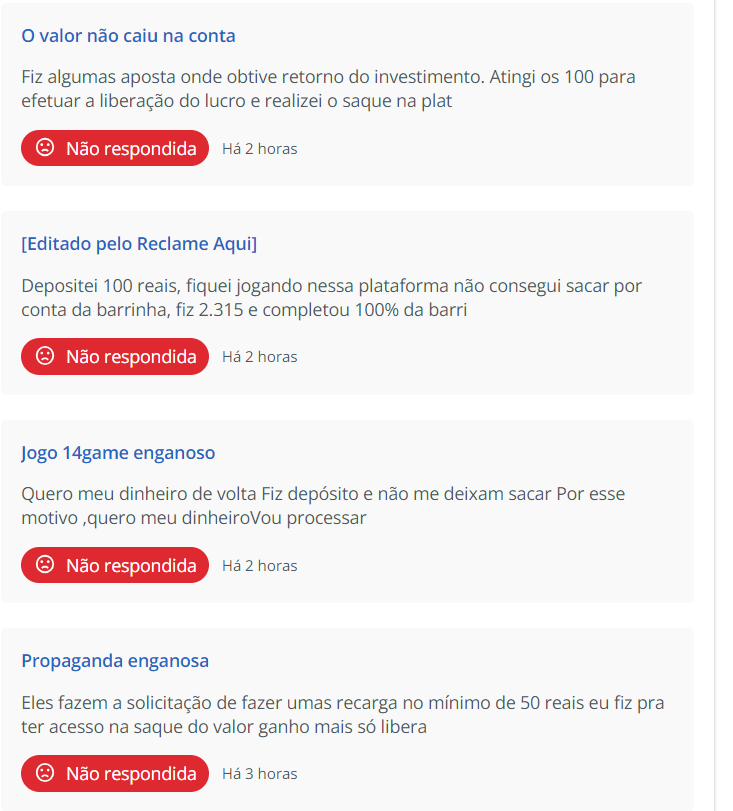

Prevalência crescente do crime cibernético via celular

Em 2024, prevemos que os cibercriminosos ou golpistas continuarão a empregar novas táticas de engenharia social, como a simulação de serviços de ajuda doméstica, mensagens de contas falsas de redes sociais, bancos ou funcionários do governo, e alertas pop-up falsificados para induzir as vítimas a instalar aplicativos maliciosos em seus computadores.

Conclusão

Embora as novas tecnologias ajudem as equipes de segurança, elas também poderão expandir a superfície de ataque. Em 2024, o mundo em rápida evolução da geração de IA proporcionará aos atacantes novas formas de conduzir campanhas de phishing convincentes e operações em grande escala. No entanto, os defensores usarão as mesmas tecnologias para fortalecer a detecção e

resposta e, de forma mais ampla, reduzir o trabalho árduo, abordar a sobrecarga de ameaças e superar a crescente lacuna de competências.