O tutorial em vídeo abaixo explica o que é uma vulnerabilidade SQL Injection e como um hacker/cracker faz para explorá-la. Bem interessante e didática.

Dica do pessoal do Coruja de TI

O tutorial em vídeo abaixo explica o que é uma vulnerabilidade SQL Injection e como um hacker/cracker faz para explorá-la. Bem interessante e didática.

Dica do pessoal do Coruja de TI

Apesar da vulnerabilidade XSS(Cross-Site Scripting) não ser levada muito a sério por vários administradores de sites e sistemas, essa vulnerabilidade pode ser potencialmente perigosa quando bem explorada, chegando ao ponto de capturar informações pessoais e sigilosas dos usuários de aplicações web, sites e navegadores vulneráveis.

Pensando em uma exploração mais automatizada e eficaz de vulnerabilidades XSS, hackers e crackers estão criando cada vez mais ferramentas e scripts, que conseguem fazer todo o processo de exploração, desde teste do sistema alvo até a injeção do código malicioso.

Recentemente foi postado no Mundo Dos Hackers uma matéria falando sobre a ferramenta XSSF, que é voltada para testes de invasão com foco em vulnerabilidades do tipo XSS, hoje estamos apresentando mais uma ferramenta para XSS que é a XSS-Harvest.

O XSS-Harvest é um web server multi-threaded desenvolvido em Perl, que não precisa de um servidor web ou banco de dados para ser utilizado, suas únicas dependências são alguns módulos comuns do próprio Perl.

Com o XSS-Harvest, você consegue fazer uma “colheita” de teclas, cliques e cookies de sites, ferramentas ou aplicações web vulneráveis, com isso é possível capturar dados pessoais, sigilosos e senhas dos usuários do site.

Veja abaixo uma lista de funcionalidades do XSS-Harvest:

O XSS-Harvest já foi testado nos seguintes navegadores:

Navegadores comuns:

Navegadores Mobile:

Dependências do XSS-Harvest:

Você pode baixar o XSS-Harvest através do Google Docs da ferramenta, esse mesmo documento, possui informações de como utilizar a ferramenta.

Links dessa matéria:

Como todos puderam ver, XSS é uma vulnerabilidade que deve ser corrigida e levada a sério, por isso mantenha sempre o seu sistema, navegador e sites atualizados, principalmente se for um site baseado em algum CMS como WordPress, Drupal, Magento, etc.

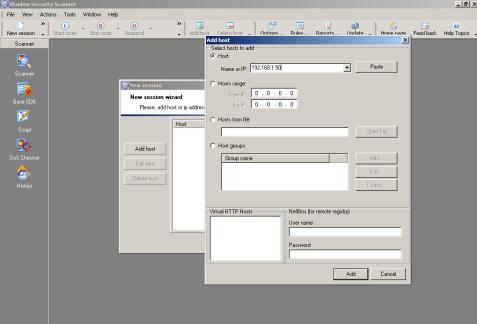

Esta ferramenta é uma poderosa ferramenta para analise de rede, que analisa o sistema integramente e procura erros.

Se puder executar mais de 4.000 tipos de auditorias diferentes, é destacar o excelente desempenho que esta ferramenta tem analisando serviços TCP/IP, HTTPS, FTP, UDP, Registro, Windows Media Service, assim como qualquer outro dos que suporta.

Shadow Security Scanner é compatível com Windows, mas também com outros sistemas operacionais (UNIX, Linux, Solaris, HP, CISCO, etc.).

A aplicação permite arquivar os resultados altamente detalhados das auditorias em formato RTF, PDF, HTML, CHM e XML.

Vou dar uma demostraçao somente de como fazer um scanner completo em algum alvo, E como explorar falhas com um exploit.

Primeiramente

Abra o shadow security scanner

Esta é a interface do programa.

Dê um clique, em Scanner:

Nesta pagina dará opções para o estilo do scan… Exemplo: scan completo, scan somente em portas netBios, scan somente em ftp…

No nosso caso, escolheremos scanneamento completo.

Clique em complete Scan -> Next

Nesta pagina dará opções para o scaneamento… scaneamento completo em um só IP, em toda a rede, em um grupo…

No nosso caso escolheremos um só IP.

Clique em: HOST -> Digite o ip -> ADD

Na próxima pagina clique em NEXT

Depois clique em START SCAN para iniciar o scaneamento completo.

Depois disso, clique no ID… um dos três links nas informações…

Aparecerá este site da securityfocus

Agora, basta clicar em EXPLOIT e usar o exploit desejado.

Dependendo do exploit voce nao precisara alterar nada nele.

scanner de site, em busca de vulnerabilidades. O scanner procura falhas críticas e leves, entre os ataques que ele verifica se o site está vulnerável estão: Ddos, sql injection, php injection entre outros. É utilizado tanto por crackers quanto desenvolvedores de site para verificar eventuais falhas. No caso dos desenvolvedores, para corrigi-las, enquanto os crackers, para aproveitá-las e efetuar uma invasão.

Tela inicial do Scanner de Vulnerabilidades Web

Antes de tudo devemos atualizar sua base de dados com as vulnerabilidades, pois o Scanner possue atualizações para manter sempre as vulnerabilidades em dia e com isso poder oferecer maior confiança na sua varredura.

Após clicarmos em Help > Check for updates irá aparecer a tela abaixo, clique em Download and install updates

Após clicar em Download and install updates você poderá acompanhar o download com a barra de progresso como mostra abaixo.

Ao concluir a atualização a mensagem abaixo aparece:

Vamos começar pelo mais importante a opção Web Scanner

Abaixo apresento algumas opções de Scanner

Algumas vulnerabilidades acima já é conhecido pela galera que gosta de desenvolver e se preocupam com a entrada de dados de seus formulários.

Deixando a opção em default, irá fazer todo scan disponível na imagem acima. Podendo fazer também a varredura de vulnerabilidades em AJAX e de Web 2.0. Para isso configure as opções abaixo:

Veja o resultado de um início de Scanner

Olha opção é ver a página, codigos e suas referências. Veja o exemplo do Scan de 30 segundos no Orkut. Lembrando novamente, não façam Scan para evitar problemas. Teste localmente e em suas aplicações.

Repare que o Scanner lista até as pastas não existentes, pois algum arquivo faz referência a essas pastas, porem não existem. Na barra de ferramentas em vermelho você pode ver as referências que são feitas ao arquivo acima em azul faz e até mesmo ver seu fonte como mostro na imagem abaixo.

Bom o Acunetix possue diversas opções de Scanner entre elas as listas abaixo:

1. Site Crawler > Lista todas as pastas e artivos do seu sitetendo as mesmas opções da imagem acima, ver códigos, referências e outros, além claro de listar arquivos Not Found.

2. Target finder > Scanneia uma classe de IP, repare que o Scan vai de 192.168.0.1 até 192.168.0.30

3. HTTP edidor > Lista todo o fonte do site scanneado.

4. HTTP snnifer > Captura os pacotes da rede.

5. HTTP fuzzer > Mais uma opção de Scanner

6. Authentication tester > Ataque mais comum de força bruta, tentativa erro com login e senha.

Bom pessoal, o objetivo desse artigo é somente fazer com que você possa fazer testes em suas aplicações Web com as vulnerabilidades mais comuns como SQL Injection e PHP Injection.

Gostaria de lembrar mais uma vez que não me responsabilizo pelo mal uso do programa e aviso que não é legal ficar scanneando sites e servidores sem uma prévia autorização para testes.

Ao fazer um Scan, uma quantidade grande de pacotes são enviados ao destino e o mesmo poderá entender como uma tentativa de ataque, por isso teste somente em http://localhost/site com isso você verifica seus bugs e evita problemas.

Pra quem quiser um video tutorial do Acutinex, aconselho vcs a verem este daqui: http://www.ask-pc.com/album/acun/demo/acunetix.html

Ou este aqui: http://www.videolog.tv/ricmessi/videos/532917

O Metasploit framework é um conjunto das melhores plataformas de aprendizagem e investigação para o profissional de segurança ou do hacker ético.

Ele possui centenas de exploits, payloads e ferramentas muito avançadas que nos permite testar vulnerabilidades em muitas plataformas, sistemas operacionais, e servidores.

Este framework deve ser utilizado com muita cautela e somente para fins éticos.

Veja a official release notes da versão 3.1

Inicialmente instale as dependências necessárias

sudo aptitude install ruby libruby rdoc libyaml-ruby libzlib-ruby libopenssl-ruby libdl-ruby libreadline-ruby libiconv-ruby rubygems libgtk2-ruby libglade2-ruby svn

Instale o Ruby on rails

sudo gem install -v=1.2.2 rails

* OBS: Eventualmente um erro de versão não encontrada ocorre durante a instalação do ruby, não se preocupe, tente instalar novamente.

Se você instalar uma versão mais atual do ruby, será necessário alterar o arquivo de configuração informando a versão instalada.

Instalando o Metasploit

mkdir -p ~/pentest/metasploit && cd ~/pentest/metasploit

sudo svn co http://metasploit.com/svn/framework3/trunk/

Para atualizá-lo

sudo svn update

Objetivo

Ao final desse mini-tutorial seremos capazes de escrever, testar e usar códigos.

Programa Metasploit

O programa Metasploit é um ambiente utilizado para escrever, testar, e executa códigos de exploit. Foi desenvolvido para prover penetração e testes em computadores relacionados a esse assunto, como também pesquisa de vulnerabilidade. Foram desenvolvidos vários módulos de façanha novos como a liberação de versão 2.2, e está disponível para Downloads no site do Metasploit.

Para provadores de penetração, Metasploit está provando ser uma ferramenta inestimável. O programa é provido completamente grátis a usuários. O programa foi testado estável com quatro plataformas primárias; Linux, BSD, MacOS X, e Windows NT.

Vamos então aos passos:

01 – passo – Instalação do Metasploit

02 – Passo – Executando comando no prompt da console

Uma vez instalado o programa, simplesmente vá para o local (onde foi instalado o programa Metasploit), e selecione\execute o MSFConsole. Depois de alguns segundos (dependendo da velocidade de seu

computador), a tela de MSFConsole aparecerá conforme imagem. Leve alguns momentos para explorar a tela de consolo digitando help ao msf> lembrete.

03 – Passo – Selecionando exploits

Dentro do msf>prompt, você pode listar os exploits disponíveis com o seguinte comando: show exploits.

(Nota: Esta lista pode variar a depender da versão do Metasploit que possua).

Para informação sobre um comando em particular, você pode usar o comando de info. Você sempre poderá ter certeza do comando se for útil antes de você escutá-lo. Olhemos para informação disponível para o comando lsass_ms04_011. Digite info lsass_ms04_011.

Usar esta façanha, lsass_ms04_011 de uso de tipo ao msf> lembrete. As mudanças prontas para lsass_ms04_011 de msf>. Deste lembrete, você pode especificar as variáveis de ambiente restantes.

04 – Passo – Selecionando o objetivo e exploit relacionado

Ver os objetivos disponíveis, tipo, show targets , ao lembrete. Este comando devolve uma lista de objetivos disponíveis para este comando. Tipo show payloads , para uma lista de cargas úteis disponíveis para a façanha.

Fixar o objetivo, tipo, set TARGET # (onde # indica o número do sistema operacional designado). fixar a carga útil, tipo, set PAYLOAD seguido pelo nome da carga útil que você deseja usar. Note, quando você fixou a carga útil, seu lembrete mudará. Para este exemplo (com

um Windows máquina de XP como o objetivo), uso set TARGET 2 e set PAYLOAD win32_bind. Você também pode usar set TARGET 0 para automaticamente fixado o objetivo para qualquer sistema operacional. Sinta livre para explorar outras cargas úteis!

Para esta comando particular, há outras opções disponível, como mostrado no info screen Você também tem que fixar o RHOST e opções de RPORT, para configurar o LPORT. Através de falta, o valor de RPORT é 139, mas você pode mudar isto manualmente digitando set RPORT ### (onde ### é a porta desejada). Jogo o RHOST digitando set RHOST xx.xx.xx.xx (onde xx representa que o IP designado se dirigem). Para este lab, pode usar você o IP dirigido a uma máquina de lab ou outro computador na internet.

05 – Passo – Completando o Exploit

Quando todos as variáveis foram fixos, você está agora pronto completar a façanha. Você pode fazer assim em um dos dois modos; usando o comando check o modo de cheque de vulnerabilidade é invocado, usando o comando exploit , a façanha selecionada é lançada de fato. (Nota: Em alguns módulos, o check característica não está disponível) Nós usaremos o comando de façanha para lançar a façanha.

Se o sistema designado for vulnerável, você será apresentado com uma interface de linha de comando interativa da máquina designada ou seja vc cairá no prompt de comando . Não desanime se você não conseguir! Isto só significa que a máquina que você está testando não é vulnerável ao ataque!

06 – Passo – Análise

1) Sinta livre para explorar outras façanhas, cargas úteis e opções. Esta é uma ferramenta temerosa para prova de penetração/invasão.

2) Por que você pensa que o Projeto de Metasploit trouxe este programa disponível livre quando poderia ter cobrado por isto?

3) Carregue qualquer atualização ao Vigamento no local de Web de Metasploit (http://www.metasploit.org). Você também pode utilizar o MSFupdate incluída neste programa para fazer via Web automaticamente as atualizações.

Bom espero ter contribuído com esse mini-Tutorial.

Mais informações podem ser encontradas diretamente no site.

http://www.metasploit.org

No ano passado um dos vírus que mais chamou a atenção de profissionais de segurança e até mesmo de vários governos foi o Stuxnet, um vírus extremamente sofisticado, desenvolvido para a Ciberguerra, que atacou as usinas nucleares do Irã. Foi com a descoberta desse malware, que o tema Ciberguerra ganhou mais ênfase nas mídias e nos governos de vários países.

O Stuxnet é um malware projetado para alterar a programação dos PLCs (Programmable Logic Controllers) que são dispositivos computadorizados, que automatizam tarefas industriais como taxa de fluxo regular para manter a pressão e controles de temperatura.

Ainda no ano passado, nós postamos aqui no Mundo Dos Hackers, uma notícia falando sobre uma possível negociação que estava havendo em fóruns hacker, para a aquisição da source (código fonte) do Stuxnet, mais tarde houve vários boatos em que os Estados Unidos e Israel seriam possivelmente os criadores do stuxnet, o que acabou deixando um clima de desconfiança entre os governos do Irã, Israel e EUA.

Um ano depois, quando tudo parecia mais calmo e esquecido, surge uma surpresa para muitas pessoas ou pelo menos para mim, o código fonte do stuxnet esta disponível gratuitamente e publicamente na Internet para fins educacionais, ou seja, qualquer pessoa pode baixa-lo e estuda-lo da forma que quiser.

A source disponível é compilada usando o decompiler Hex-Rays e pode ser baixada através do MultiUpload.

Se você é profissional de segurança e programador C, você poderá aprender muitas coisas com o código fonte do stuxnet, por isso não deixe de estuda-lo. Se você é apenas um curioso, você pode baixa-lo, mas será preciso ter conhecimento em linguagem C para entender o malware.

Um vírus extremamente sofisticado e desconcertantemente perigoso disponível na Internet, o que você acha disso?

1. BackTrack

Uma inovadora fusão entre WHax e Auditor (WHax antigamente WHoppix).

BackTrack é o resultado da fusão de duas distribuições Linux sobre Penetration Testing, Innovative Whax e Auditor, combinando as melhores características de ambas, e prestando especial atenção aos pequenos detalhes.

Baseado no SLAX (Slackware), BackTrack fornece modularidade do usuário. Isto significa que a distribuição pode ser facilmente personalizado pelo usuário para incluir scripts pessoaisl, ferramentas adicionais, kernels personalizados, etc.

2. Operator

Operator é muito caracterizado inteiramente LiveCD totalmente orientado em torno da segurança da rede (com ferramentas Open Source é claro).

Operator é uma completa distribuição Linux (Debian) que é executado a partir de um único CD de boot e roda inteiramente na memória RAM. O Operator contém um extenso conjunto de ferramentas sobre segurança de rede Open Source que pode ser usado para monitorar e descobrir redes. Isso praticamente pode transformar qualquer PC em um dispositivo de teste de segurança (Pen-Test) sem ter que instalar nenhum software. Operator também contém um conjunto de ferramentas de investigação forense e recuperação de dados que pode ser usado para ajudar na recuperação dos dados no sistema local.

3. PHLAK

PHLAK ou [P]rofessional [H]acker’s [L]inux [A]ssault [K]it é uma distribuição linux LiveCD. PHLAK vem com dois light gui’s (fluxbox e XFCE4), muitas ferramentas de segurança, e um caderno cheio de documentação de segurança. PHLAK é um derivado do Morphix, criado por Alex de Landgraaf.

Focado principalmente em teste de segurança (Pen-Test), PHLAK é um dever para qualquer hacker pro / pen-tester possuí-lo.

Download PHLAK

Outros Mirror’s aqui

4. Auditor

Auditor embora atualmente em curso a fusão com WHax ainda é uma excelente escolha.

A coleção Security Auditor é um Live-system baseado no Knoppix. Sem qualquer instalação, a plataforma de análise é iniciada diretamente do CD-Rom e é totalmente acessível dentro de minutos. Independente do hardware em uso, a coleção de segurança Auditor oferece um ambiente de trabalho padronizado, de modo que o suporte é mais fácil.

5. LAS Linux

LAS Linux ou Local Area Security é uma distribuição “Live CD”, com uma forte ênfase em ferramentas de segurança e dimensões reduzidas. Atualmente, temos duas versões diferentes de LAS para atender duas necessidades específicas – MAIN e SECSERV. Este projecto foi lançado sob os termos da GPL.

Download L.A.S Linu

6. Knoppix-STD

Knoppix-STD é baseado em Security Tooly Tool. Na verdade, é uma coleção de centenas, senão milhares de ferramentas de segurança open source. É uma distro Linux Live CD, o que significa que ele é executado a partir de um CD na própria memória, sem alterar o sistema operacional nativo do computador host. Seu único objetivo é posto com muitas ferramentas de segurança à sua disposição.

7.Helix

A distribuição Helix é focado na computação forense e resposta a incidentes de lado a lado em rede ou teste de penetração (Pen-Test). Ainda assim uma ferramenta muito úti.

Helix é uma distribuição customizada do Knoppix Linux Live CD. Helix é mais do que apenas um Live CD bootável. Você ainda pode iniciar no ambiente de Linux customizado, que inclui o kernel do linux personalizado, excelente detecção de hardware e muitas aplicações forense dedicadas.

8. F.I.R.E

Um pouco fora de data, mas ainda considerado o mais forte solução de boot forense (do tipo open-source). Também tem algumas ferramentas Pen-Test sobre ele.

F.I.R.E é uma distribuição portátil bootable CD Rom com o objetivo de fornecer um ambiente imediato para realizar análise forense, resposta a incidentes, recuperação de dados, antivírus e avaliação de vulnerabilidade.

9. nUbuntu

nUbuntu ou Network Ubuntu é um novato na arena como LiveCD do Ubuntu.

O principal objetivo do nUbuntu é criar uma distribuição que é derivado do Ubuntu, e adicionar pacotes relacionados a testes de segurança, e remover os pacotes desnecessários, como o Gnome, o Openoffice.org, e Evolution.

A ideia principal é manter a facilidade de utilização de Ubuntu e misturá-la com as ferramentas de teste em redes. Além do uso para a rede e o usuário que testam, o nUbuntu foi desenvolvido para ser uma distribuição desktop para usuários avançados de Linux.

o nUbuntu usa como gerenciador de janelas o Fluxbox o que o torna um pouco mais rápido que o próprio Ubuntu, contudo ainda funcional e simples. Inclui alguns dos melhores programas de segurança para Linux, entre eles se destacam o Wireshark, nmap, dSniff, e Ettercap.

Download nUbuntu

10. INSERT Rescue Security Toolkit

Não possui um foco especial em qualquer área (tem análise de redes, recuperação, antivírus, forense e assim por diante).

INSERT é um completo sistema linux bootable. Ele vem com uma interface gráfica do usuário executando o gerenciador de janelas fluxbox, enquanto continuam sendo suficientemente pequeno para caber em um tamanho de cartão de crédito CD-ROM.

A versão atual é baseado no kernel Linux 2.6.12.5 e Knoppix 4.0.2

Extra – Knoppix

Não é exatamente uma distro de segurança, mas, definitivamente, a mais racional e harmoniosa distribuição LiveCD. A nova versão (a ser lançado brevemente – Knoppix 5), NTFS emenda escrito habilitado com libntfs+fuse.

KNOPPIX é um CD ou DVD com uma coleção de softwares GNU / Linux, detecção automática de hardware compatível com diversas placas gráficas, placas de som, dispositivos SCSI e USB e outros periféricos. KNOPPIX pode ser usado como um desktop Linux produtivo, CD educacional, sistema de recuperação ou adaptado e usado como plataforma para demonstrações de produtos de software comercial. Não é necessário instalar nada no disco rígido.

Download Knoppi

Recursos úteis:

SecurityDistros

FrozenTech LiveCD List

DistroWatch

Outras

SlackPen

ThePacketMaster

Trinux

WarLinux

Network Security Toolkit

BrutalWare

KCPentrix

Plan-B

PENToo

A Vale Security Conference é uma iniciativa inovadora composta por pesquisadores e profissionais de segurança da informação que visa trazer ao Vale do Paraíba conhecimentos relevantes sobre os problemas relacionados ao uso das tecnologias, sua segurança, bem como o desenvolvimento de ações preventivas, sejam estas para o mundo corporativo, acadêmico ou para a sociedade em geral.

O principal objetivo desta conferência é integrar o Vale do Paraíba no cenário brasileiro de segurança da informação disseminando conhecimento através das experiências dos palestrantes e discutindo rumos e aplicações tecnológicas.

O principal objetivo desta conferência é integrar o Vale do Paraíba no cenário brasileiro de segurança da informação disseminando conhecimento através das experiências dos palestrantes e discutindo rumos e aplicações tecnológicas.

Visa também agregar valor à formação dos jovens profissionais demonstrando os principais temas e novas abordagens sobre o cenário de segurança da informação.

Dia 03

| Horário | Atividade |

|---|---|

| 08:00 | Credenciamento |

| 09:00 | Abertura |

| 09:20 | Você confia nas aplicações desenvolvidas para sistemas operacionais mobile? |

| 10:20 | Infiltração Policial na Internet |

| 11:20 | Técnicas de Intrusão (Ferramentas Open Source) |

| 12:30 | Almoço |

| 13:30 | SQL Injection – Pwning a Windows Box!!! |

| 14:30 | Global Security Report – Trustwave |

| 15:30 | Coffee Break |

| 16:00 | Exploit code injection in CMS Systems |

| 17:00 | Projeto MUFFIN de Resposta a Incidentes: Uma receita para causar indigestão nos malwares |

| 18:00 | You Spent All That Money And You Still Got Owned???? |

| 19:00 | New strategies to combat evolving security threats based on Microsoft products and security responses |

Dia 04

| Horário | Atividade |

|---|---|

| 08:30 | Codificação Segura |

| 09:30 | Construindo um analisador de executáveis PE |

| 10:30 | Metasploit Framework: A Lightsaber for Pentesters |

| 11:30 | Inception: Tips and tricks about reversing vulnerabilities! |

| 12:30 | Almoço |

| 13:30 | Aplicando melhorias de segurança no JBossAS |

| 14:30 | FOG Computing – Quando Cloud Computing #FAIL |

| 15:30 | Coffee Break |

| 16:00 | As múltiplas faces dos crimes de alta tecnologia |

| 17:00 | Behind the Scenes: Security Research |

| 18:00 | Divulgação dos Ganhadores – Security Games |

| 18:40 | Encerramento |

Dependendo da minha correria em setembro, eu devo ir!

Para maiores informações: http://www.valesecconf.com.br/index.html

vamos ver o que é, como funciona e como é feito (teoricamente) ataques do tipo DoS (Deinal of Service) e DDoS(Distributed Denial of Service), inclusive esses mesmos ataques foram usados para derrubar sites do Governo recentemente.

O que é um ataque DoS?

Ataques do tipo DoS (Denial Of Service) também conhecidos como negação de serviço, consistem em uma sobrecarga de um servidor ou computador comum, evitando que o mesmo atenda aos seus clientes, para fazer essa sobre carga, são usadas técnicas em que o atacante, no caso um hacker ou cracker, envie diversos pedidos de pacotes para o alvo de tal forma que o mesmo fique sobrecarregado e não consiga responder a mais nenhum pedido de pacote, dessa forma usuários comuns não conseguirão mais acessar os dados do servidor por ele não responder mais a pedidos.

Exemplificando de forma ilustrativa, imagine uma loja em que você sempre vai, essa loja tem uma certa capacidade de clientes que ela pode abrigar em seu espaço e que ela possa atender ao mesmo tempo. Em dias normais você vai até a loja, compra o que quer e vai embora. Agora imagine várias e várias pessoas entrando nessa mesma loja, ao mesmo tempo, apenas para pedir diversas informações sobre os produtos de forma que a loja fique extremamente lotada, se isso acontecer, você não vai conseguir entrar na loja, ou se conseguir entrar, não conseguirá pedir informações e nem comprar nada, é mais ou menos isso que ocorre em um ataque DoS.

No caso de ataques DoS, existe apenas um atacante, ou seja, um único computador faz vários pedidos de pacotes para o alvo, sendo assim, o atacante poderá derrubar apenas servidores fracos ou computadores comuns sem muito preparo e com pouca banda.

Bom, sabemos o que é DoS, mas como que o atacante consegue fazer vários pedidos de pacote ao mesmo tempo?

Existem diversas ferramentas que conseguem fazer pedidos contínuos de pacotes de vários protocolos, uma dessas ferramentas é a T50 Sukhoi PAK FA Mixed Packet Injector, desenvolvida por um brasileiro (Nelson Brito), com essas ferramentas o atacante pode fazer o ataque ao servidor.

O que é DDoS?

Como foi dito nos últimos parágrafos acima, os ataques DoS são feitos por um atacante, por isso é quase impossível derrubar um servidor robusto, é ai que entra o DDoS (Distributed Denial Of Service).

Os ataques do tipo DDoS consistem em vários computadores fazendo um ataque DoS ao mesmo tempo contra o mesmo alvo, ou seja, além do computador do atacante, vários outros computadores farão o mesmo ataque ao servidor alvo.

Levando novamente como exemplo a loja que você frequenta, seria como as várias pessoas que estivessem pedindo informações chamassem outras várias pessoas para sobrecarregar ainda mais a loja.

Para conseguir fazer com que vários computadores ataquem um mesmo alvo, os hackers e crackers infectam vários computadores com trojans que contém o programa utilizado para o ataque DoS mesclado, dessa forma, assim que o atacante der uma ordem, todos os computadores infectados irão atacar o mesmo alvo, ao mesmo tempo. Os computadores que são infectados por hackers e utilizados para ataques DDoS são chamados de zumbis.

Antigamente os Hackers e Crackers preferiam infectar servidores, para ataques DDoS, mas com a evolução da banda larga e a popularização da mesma entre usuários domésticos, hoje em dia é mais viável para um hacker ou cracker, infectar computadores domésticos, por ser mais fácil e por ter 80% de chances do computador ter uma banda larga de pelo menos 1 MB.

Veja abaixo um exemplo da hierarquia de um ataque DDoS:

O atacante é o mais alto na hierarquia, ele que da ordem de ataque para os computadores mestres, essa ordem consiste em ip ou domínio do alvo e informações extras como horário do ataque, quantidade de solicitações de pacotes, tamanho de pacotes, etc. Os computadores mestres repassam a ordem de ataque para o seu grupo de zumbis, feito isso os zumbis fazem o ataque. Essa hierarquia tem como objetivo dividir o serviço e esconder o atacante, no caso do exemplo acima, ao invés do atacante dar 6 ordens de ataque para os zumbis, ele da apenas 2 para os mestres que dão outras três para os seus zumbis.

Como são vários zumbis atacando um mesmo alvo e por trás deles ainda há um mestre, quando um ataque DDoS ocorre é quase impossível descobrir quem é o verdadeiro autor do ataque, por isso na maioria das vezes o hacker ou cracker sai impune.

Hoje em dia grupos hackers mantém grandes redes com mais de 1 milhão de computadores zumbis, prontos para receberem ordens e atacarem um alvo em especifico, essas redes são chamadas de botnets e crescem a cada dia com a infecção de outros computadores que se juntam a rede de zumbis.

Com o ataque de vários computadores zumbis, por exemplo 1 milhão deles, até mesmo um servidor robusto não aguentaria as solicitações de todos os zumbis + os usuários comuns, então o servidor acaba caindo.

Em 2010 empresas grandes foram alvos de ataques DDoS como a Visa, Mastercard e Paypal. Nesse ano (2011) vários sites do governo brasileiro sofreram esse mesmo tipo de ataque e ficaram fora do ar.

Tanto em casos de ataques DoS quanto ataques DDoS, os atacantes não conseguem obter acesso a base de dados ou arquivos do servidor alvo, esses ataques tem como finalidade apenas derrubar o servidor sobrecarregando-o.

Como a policia investiga esses ataques?

Quando um ataque DDoS ocorre os peritos computacionais coletam o máximo de informações possíveis sobre o ataque. Analisam o servidor atacado, procuram saber se houve alguma falha explorada, se além do ataque DDoS o servidor alvo sofreu outro tipo de ataque, etc. A idéia é chegar o mais próximo possível do computador que deu o comando de ataque aos outros, para que assim possa chegar ao hacker ou cracker.

Como saber se o meu computador é um zumbi?

Os trojans que são usados para tornar computadores zumbis, não são comuns e fáceis de ser de detectados quanto os trojans ultrapassados que tem na Internet, ao contrário, eles são bem sofisticados e utilizam técnicas para se esconder dos antivírus e anti-spywares, por tanto mesmo com um bom antivírus o seu computador ainda pode se tornar um zumbi.

Para saber se o seu computador é um zumbi ou não, você precisa ficar de olho no tráfego da sua rede. Veja abaixo alguns sintomas de um computador zumbi:

Veja abaixo algumas medidas que podem evitar que o seu computador se torne um zumbi:

Sou administrador de um servidor, como evitar ataques DDoS?

Apesar de não ser possível bloquear 100% um ataque DDoS bem feito, sem tirar o servidor da tomada ou desconecta-lo da internet, há algumas medidas que podem ser tomadas para dificultar esses tipos de ataques, são elas:

Se essas medidas forem seguidas, você conseguira evitar pelo menos ataques DDoS de pequena proporção, além é claro de outros possíveis ataques e invasões.

Um termo que vem sendo comumente usado nos tempos de hoje é “vulnerabilidade 0-day“, não que esse termo seja de agora, muito pelo contrário, esse termo já vem sendo usado a muito tempo, porém era mais comum ver, ouvir e ler esse termo em grupos de especialistas em segurança, hackers, crackers, etc. Como a internet vem ficando cada vez mais comum e os internautas cada vez mais interessados em assuntos relacionados a segurança, hoje em dia você facilmente verá em vários portais de notícias algo como “O Hacker invadiu o site … através de uma vulnerabilidade zero-day“.

Se traduzirmos livremente o termo 0-day ou zero-day temos o “dia zero“, se acrescentarmos a palavra “vulnerabilidade” temos “vulnerabilidade dia zero“, isso já nos leva a imaginar que uma vulnerabilidade foi encontrada recentemente. Mas porque isso é tão perigoso? E como os hackers e crackers se aproveitam dessas vulnerabilidades?

Para entendermos melhor o que é uma vulnerabilidade zero-day e quais os riscos delas, vamos analisar três ambientes.

1º Ambiente:

Quando um hacker encontra uma vulnerabilidade em um programa, sistema ou até mesmo site, que até então não tinha sido encontrada (aparentemente) por nenhum outro hacker, essa vulnerabilidade é denominada “zero-day“, ou seja, a vulnerabilidade foi recentemente descoberta. Quando isso ocorre o hacker normalmente avisa a empresa ou programador responsável pelo sistema em questão. Se esse mesmo hacker seguir a ética por completo, ele irá aguardar a empresa lançar uma correção para a falha e só depois ele divulgará publicamente a falha e o exploit para essa falha (caso tenha).

Nesses casos, aonde a ética foi seguida por completo, os usuários descuidados ainda correrão risco pois sabendo ou não sobre essa falha, eles não irão atualizar o seu sistema e ficará vulnerável a ataques, já os usuários mais cuidadosos irão atualizar o sistema e ficarão protegidos de ataques em cima da falha encontrada pelo hacker ético.

2º Ambiente:

Alguns hackers que são considerados Gray Hat (chapéu cinza), quando descobrem uma vulnerabilidade 0-day em um sistema, programa ou site, avisam a empresa ou programador responsável pelo sistema, porém ao invés de aguardar que a empresa lance uma correção para o sistema, o hacker se sente a vontade para divulgar a vulnerabilidade publicamente, algumas vezes até mesmo com o exploit para exploração da falha. Normalmente os hackers com esse modelo de conduta, justificam essa ação como uma pressão a mais, para que a empresa responsável pelo sistema vulnerável se dedique mais na correção da falha e lance o quanto antes a correção, o problema é que isso nem sempre da certo e o resultado são vários e vários usuários que ficam vulneráveis até que a empresa lance a correção.

Nesses casos a melhor medida de segurança é a utilização de uma ferramenta ou sistema semelhante ao vulnerável, até que o mesmo seja corrigido.

3º Ambiente:

Normalmente quando crackers encontram vulnerabilidades 0-day em sistemas, programas ou sites, eles imediatamente tentam criar um exploit para a falha e em seguida partem para a invasão, os mesmos não divulgam a vulnerabilidade nem publicamente nem para a empresa responsável pelo sistema, isso faz com que o cracker tenha posse de uma forma de invasão totalmente desconhecida, o que facilita a invasão de vários outros computadores que utilizam o mesmo sistema vulnerável. Em alguns casos particulares, os crackers trocam vulnerabilidades 0-day por outras vulnerabilidades 0-day em fóruns ou grupos de relacionamentos.

Nesses casos, todos os usuários do sistema vulnerável ficaram expostos a ataques até que a empresa descubra a falha ou alguém a informe, isso pode levar dias, meses ou até mesmo anos.

Resumindo:

As vulenrabilidades 0-day são falhas que foram recentemente encontradas, os exploits 0-day são exploits que foram criados para uma vulnerabilidade 0-day ou um exploit que nunca tinha sido criado para a falha em questão.

Analisando os três ambientes acima, podemos ver que o fato de atualizarmos os programas e sistemas que utilizamos, não nos deixa totalmente imunes a ataques, a melhor forma de defesa ainda é a informação e a boa conduta, por isso sempre evite baixar programas suspeitos ou acessar sites também suspeitos.